Pourquoi 45 % des tickets d’assistance sont évitables

Les tickets s’accumulent. Les coûts augmentent. L’élan s’essouffle. Maintenant, imaginez l’inverse : moins de tickets, des résolutions plus rapides, des opérations plus sereines.

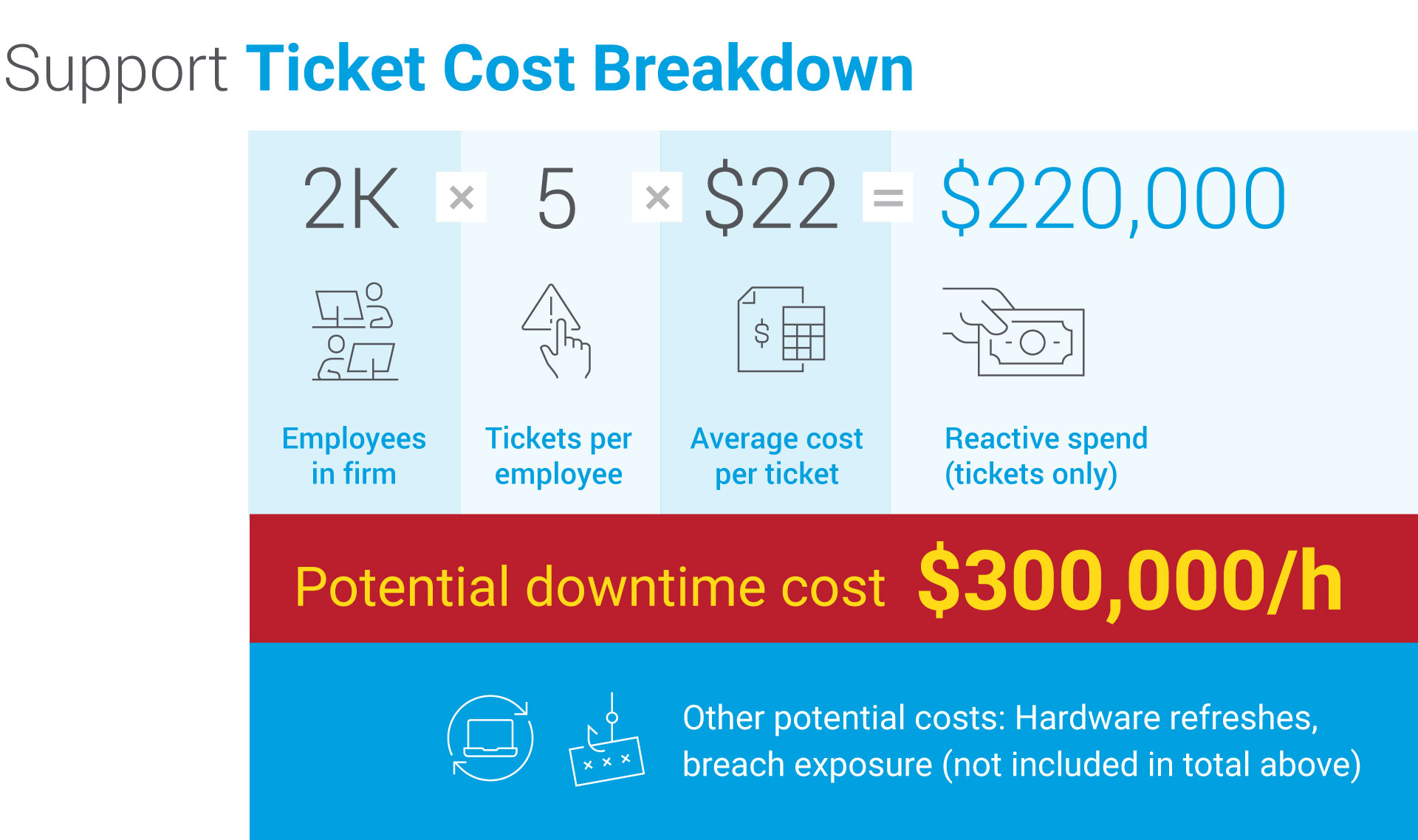

Avec 2 000 employés générant en moyenne cinq tickets de support chacun, au coût de 22 $ par ticket, l’entreprise doit gérer 10 000 tickets et 220 000 $ de dépenses de support réactif, avant même d’ajouter les coûts de renouvellement matériel, l’exposition aux cyberattaques ou les arrêts potentiels pouvant dépasser 300 000 $ de pertes par heure. Les chiffres donnent le vertige, mais l’opportunité est immense. Avec une stratégie moderne d’informatique pour utilisateurs finaux (EUC), vous réduisez le volume de tickets, accélérez le délai moyen de résolution (MTTR) et atteignez un retour sur investissement en moins de 12 mois. Voici cinq leviers qui changent la donne.

Le vrai coût derrière « juste un ticket »

Un ticket n’est jamais « juste un ticket ». C’est du temps et des escalades. C’est un employé distrait et une livraison retardée. C’est le poids cumulatif des pannes et l’onde de choc des attaques d’identité qui commencent souvent au centre de services.

Le véritable coût de service en EUC repose sur quatre piliers : le support et les tickets, les dépenses en capital / renouvellement matériel, les temps d’arrêt et le risque cyber. Ignorer l’un d’eux déséquilibre l’ensemble ; d’autant que des groupes de rançongiciel modernes exploitent l’ingénierie sociale auprès des services d’assistance pour réinitialiser l’authentification multifacteur (MFA).

Levier 1 : Virtualisation hybride (Citrix / AWS WorkSpaces)

Centralisez l’espace de travail. Réduisez les pannes locales. Simplifiez la gestion. Attendez-vous à des files plus calmes grâce à moins d’incidents liés aux terminaux et à des déploiements rapides basés sur des modèles. Des clients légers combinés à des images mutualisées limitent aussi la dérive et les retards.

À mettre en place

- Groupes non persistants pour les employés de tâches / rôles de connaissance

- Cycle de vie des images avec mises en production en anneaux

- Politiques d’auto-scaling avec garde-fous budgétaires

Signaux à surveiller : latence de session, durée de connexion, temps de chargement des profils, santé des images.

Levier 2 : Libre-service & automatisation

Réinitialisez les mots de passe sans attente. Déployez les correctifs à distance, dans les délais. Scripttez la solution avant même que la plainte n’arrive. Une large part du volume du centre de services vient des réinitialisations ; basculer cela vers le libre-service élimine le temps d’attente et le risque d’ingénierie sociale.

5 automatisations rentables

- Réinitialisation / déverrouillage de mots de passe

- Installation / attribution de logiciels

- Nettoyage disque et récupération de stockage

- Réparation / renouvellement de profils Wi-Fi / VPN et certificats

- Mappage d’imprimantes

Levier 3 : Supervision prédictive

Écoutez votre parc. La télémétrie des appareils et des sessions (latence, santé du stockage), la dérive des politiques et les boucles de crash murmurent des signaux faibles avant que les utilisateurs ne ressentent la douleur. Les déclencheurs s’activent, la remédiation s’exécute, et l’incident se termine en coulisses.

Guide

- Collecter : métriques des terminaux + sessions, événements de changement

- Détecter : dérive et seuils d’alerte précoce

- Agir : auto-remédiation ; n’ouvrir un ticket que si l’automatisation échoue

Alignez ces pratiques avec les piliers « Visibilité & Analytique » des cadres Zero Trust (voir CISA — Guide #StopRansomware).

Levier 4 : Allonger les cycles matériels

Déplacez la charge hors des terminaux. Le VDI / DaaS transfère la puissance de calcul vers le datacenter ou le cloud. Les clients légers et stables durent plus longtemps, consomment moins d’énergie et nécessitent moins d’interventions sur site. Le renouvellement devient un rythme, pas une rupture.

À changer

- Standardiser les clients légers / zero pour les rôles virtualisés

- Séparer le renouvellement des périphériques du cycle de vie du calcul

- Suivre le coût total de possession (TCO) des appareils (CAPEX, énergie, support)

Levier 5 : Expérience employé & authentification unique

Donnez aux utilisateurs une seule porte d’entrée. Qu’elle soit sécurisée et évidente. Un portail moderne avec SSO réduit la friction de connexion et canalise les demandes courantes vers l’auto-résolution guidée. Utilisez une MFA résistante au hameçonnage (FIDO / WebAuthn) pour couper une voie d’intrusion fréquente : l’usurpation au service d’assistance (voir NIST SP 800-63B).

- Catalogue applicatif avec parcours optimisés (minimum de clics)

- Flux d’enrôlement WebAuthn / FIDO

- « Tuiles de résolution » pour les demandes fréquentes

Mini cas : Air Canada

Défi : Incidents fréquents, VDI traditionnel sous pression, support surchargé.

Approche : Moderniser la plateforme EUC, rationaliser la gestion, mettre en place une supervision proactive, migrer par phases.

Résultats en 9 mois :

- Incidents totaux : −45 %

- Incidents majeurs : −67 %

- Incidents normaux : −83 %

- ROI positif dès le 7e mois. Environnement stabilisé, productivité accrue, pression support en baisse.

Conclusion

La combinaison « virtualisation hybride + libre-service automatisé + supervision prédictive + SSO / MFA résistante au phishing » réduit simultanément les tickets, le MTTR, le TCO et le risque. Mesurez, itérez et réinvestissez.

FAQ

Que doit-on automatiser en priorité pour réduire les tickets ?

Commencez par les réinitialisations/déverrouillages de mots de passe, les demandes d’installation de logiciels, les réenregistrements d’authentification multifacteur, les corrections de profils Wi-Fi/VPN, le mappage d’imprimantes et le nettoyage disque/réparation de pilotes. Reliez chaque action à des tuiles de libre-service « À réparer ». La plupart des organisations constatent une baisse immédiate du MTTR et une file de tickets plus stable.

Tout le monde doit-il passer à VDI/DaaS ?

Non. Utilisez des personas. Virtualisez les employés de tâches et la plupart des travailleurs du savoir ; conservez les experts ou les rôles dépendants du matériel sur des postes physiques ou des groupes avec GPU. Migrez par anneaux pour limiter les risques.

Comment prouver le retour sur investissement en moins de 12 mois ?

Établissez une base avec le nombre de tickets et le coût par ticket (22 $ dans votre modèle). Suivez le % de libre-service, le MTTR/la résolution au premier contact (FCR), le nombre d’incidents et le TCO des appareils. Comparez les écarts aux dépenses du programme EUC, en incluant les incidents évités et des cycles de renouvellement plus longs.

Peut-on prolonger le renouvellement du matériel sans nuire à l’UX ?

Oui : déplacez le calcul vers le datacenter et conservez plus longtemps des clients légers. Surveillez le temps de connexion, la latence des sessions et le lancement des applications comme garde-fous. Remplacez les périphériques si nécessaire et maintenez des images légères.

Comment SSO/MFA réduit-il à la fois les tickets et les risques ?

Un portail unique réduit la « thrash » de connexion ; une MFA résistante au hameçonnage (FIDO/WebAuthn) empêche les réinitialisations par usurpation au service d’assistance. Ajoutez une re-vérification stricte lors de tout changement d’appareil MFA et automatisez le flux.

Quels signaux surveiller pour des corrections proactives ?

Latence des sessions, temps de chargement des profils, santé des disques, dérive des politiques et boucles de crash d’apps/pilotes. Alertez, remédiez automatiquement et n’ouvrez un ticket que si l’automatisation échoue.

Citations & Liens

NIST SP 800-40r4 – Guide de la gestion des correctifs en entreprise (2024) — pourquoi une application disciplinée des correctifs réduit les risques.

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-40r4.pdf

NIST SP 800-63B – Lignes directrices sur l’identité numérique (MFA résistante au phishing).

https://csrc.nist.gov/pubs/sp/800/63/b/upd2/final

CISA – Guide #StopRansomware (2025) — l’usurpation d’identité au service d’assistance reste un vecteur actif ; utilisez une MFA résistante au phishing.

https://www.cisa.gov/sites/default/files/2025-03/StopRansomware-Guide%20508.pdf

DOE/OSTI – Informatique Zero-Client : économies sur le cycle de vie — les clients légers/zéro montrent des gains notables sur le TCO.

https://www.osti.gov/servlets/purl/1477585

MDPI (revue par les pairs, 2025) – La maintenance prédictive réduit les temps d’arrêt imprévus.

https://www.mdpi.com/2071-1050/17/9/3926

MetricNet – Définition et étendue du coût par ticket.

https://www.metricnet.com/service-desk-cost-per-ticket-motm/

Remarque : Lorsque cet article cite 22 $ par ticket, les standards industriels se situent souvent entre 15 $ et 25 $ ; confirmez votre coût réel par ticket à partir du grand livre et du volume avant de modéliser.